1. 引言:新业务边界的崛起

随着远程办公、自带设备(BYOD)和SaaS应用的普及,传统的企业网络边界已经瓦解。工作负载和数据交互的重心已从封闭的内网转移到开放的云端。浏览器作为访问这些服务的主要入口,已明确成为业务运营的全新事实安全边界。

至关重要的是,我们需要明确定义企业安全浏览器(ESB)是什么——以及它不是什么。与为安全研究或网络渗透测试设计的浏览器不同,企业安全浏览器的核心目的是作为**“业务应用终端容器”**。其主要职责是在员工日常工作中,对访问内外部业务应用的行为实施精细化的安全策略和控制。它是一种公司治理和流程安全的工具,而非攻击性安全工具。

像Chrome或Edge这样的标准消费级浏览器,为速度和公共网络访问而生,缺乏企业环境所需的集中管理、数据防泄漏(DLP)和深度审计能力。企业安全浏览器填补了这一空白,它不仅是加固浏览器,更是创建了一个深度集成安全、数据保护和用户行为控制的托管工作区。作为零信任架构中的关键执行点,企业安全浏览器将安全性推向最接近用户和数据的边缘,为现代企业打造了下一代的安全工作空间。

2. 安全业务运营的系统性需求

对企业安全浏览器的需求超越了单一的安全功能;它必须作为一个系统性解决方案,深度嵌入企业的日常运营工作流中,形成完整的安全闭环。

|

|

|

|

| 系统集成 | 融入安全生态 |

- 统一策略: 通过云端控制台,实现跨所有设备(Windows, macOS, Linux)和平台的统一安全策略的集中管理和实时下发。 |

| 过程安全 | 保护会话安全 |

- 数据防泄漏 (DLP): 对复制、粘贴、上传、下载、打印和截屏等行为应用基于上下文的细粒度控制,防止敏感数据外泄。 - 身份可追溯: 采用动态屏幕水印,在敏感页面上叠加用户身份和时间戳,威慑来自截屏或拍照的内部威胁。 |

| 过程监控 | 实时风险洞察 |

- 异常检测: 使用用户行为分析(UBA)来识别和告警异常模式,如在非工作时间访问核心系统、批量下载数据或试图绕过安全策略。 |

| 审计与流程挖掘 | 合规与优化 |

- 会话回放: 提供视频般的用户完整会话回放,为安全事件调查和根因分析提供无可辩驳的证据。 - 流程挖掘: 分析聚合的用户行为数据,以识别业务流程中的瓶颈、低效或高风险路径,为优化和风险管理提供数据驱动的洞见。 |

图1:用户行为审计与流程挖掘示意图

3. 核心技术与解决方案架构

实现这些系统性需求依赖于一套关键技术和灵活的架构方法。

图2:企业安全浏览器核心架构图

3.1 关键技术栈

-

• 浏览器沙箱 (Browser Sandboxing): 所有现代浏览器的基础安全机制。它使用严格的进程隔离,将网页内容执行(JavaScript、渲染)限制在低权限环境中,有效防止恶意代码逃逸并危害宿主操作系统。 -

• 轻量级插件化安全架构: 这是构建灵活且非侵入式企业安全浏览器的基石。浏览器作为一个平台,承载各种安全模块或“插件”,而非一个庞大的单体应用。中央管理控制台将这些插件推送到浏览器,后者利用浏览器扩展API来执行策略。该模型具有显著优势: -

• 灵活性与可扩展性: 新的安全能力(例如,一种新型DLP规则)可以作为独立插件进行开发和部署,无需重新编译或重新部署整个浏览器。 -

• 低侵入性: 它利用了主流浏览器(如Chromium)的稳定核心,确保了高网页兼容性并保留了原生用户体验。 -

• 定向部署: 可以为不同的用户或群组分配不同的插件集,实现量身定制的安全态势。 -

• 数据防泄漏 (DLP): 通过与浏览器API的深度集成,DLP插件能够精确拦截和管理数据流。它们可以根据数据内容、用户身份和目的地等上下文,动态地允许或拒绝剪贴板操作、文件传输或打印。 -

• 动态水印: 该技术通常使用JavaScript和 Canvas或SVG,在敏感网页上动态生成并叠加一个包含用户身份、IP地址和时间戳的水印层。为防止通过开发者工具移除,它常与MutationObserverAPI配合使用,该API能检测并恢复任何试图篡改水印的DOM修改。 -

• 前端APM与用户行为分析 (UBA): 嵌入在浏览器中的轻量级SDK捕获丰富的遥测数据(性能指标、错误、用户交互)。这些数据通过 sendBeacon等方法高效地发送到分析平台,用于实时监控、异常检测和取证审计。 -

• 零信任集成: 通过SAML或OIDC等标准协议,企业安全浏览器与企业IdP(如Okta, Azure AD)集成。对于每个访问请求,它可以通过验证用户身份和评估设备健康状况来帮助执行ZTNA策略,从而实现“允许”、“拒绝”或“以只读模式打开”等动态控制。

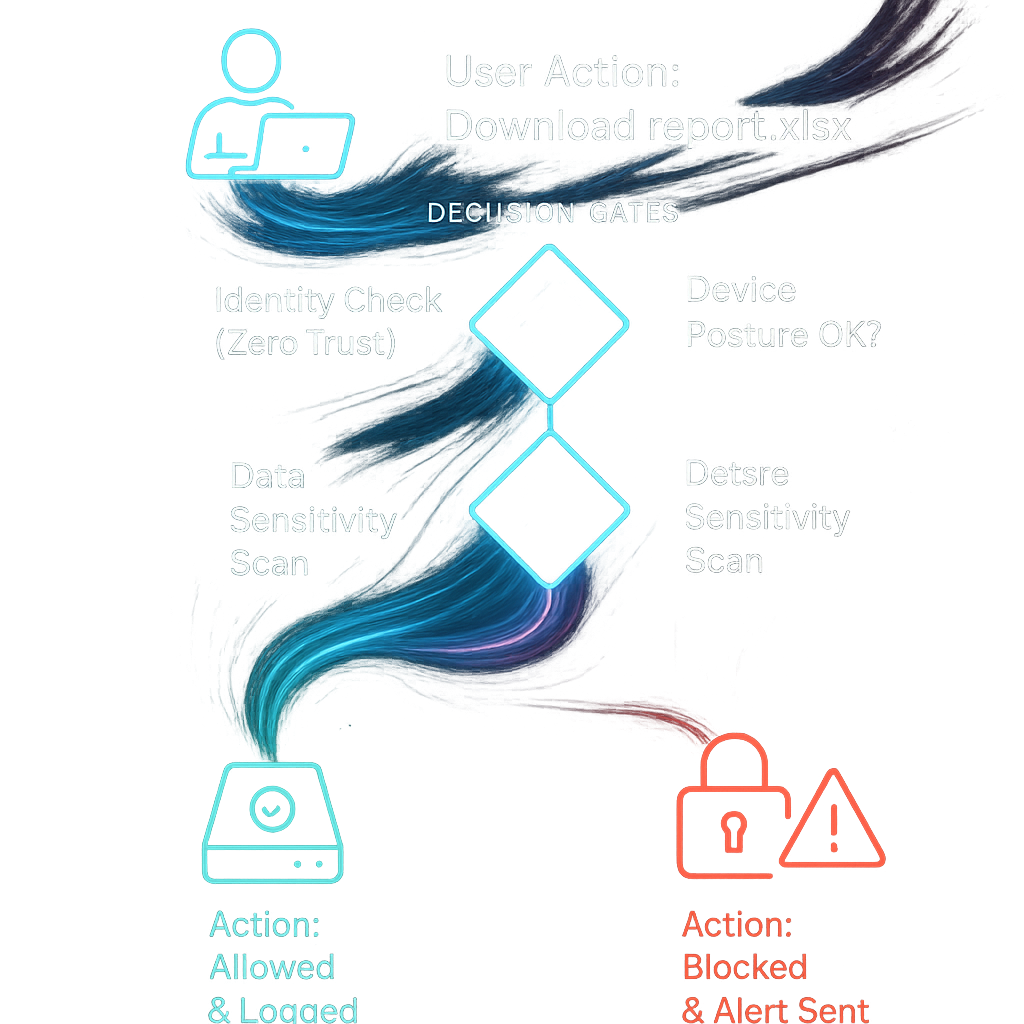

图3:动态安全策略执行流程图

3.2 主流解决方案架构

企业安全浏览器通常分为两种适用于内部应用访问的主要架构类型:

|

|

|

|

|

|

| 原生增强型浏览器 |

|

- 最精细的安全控制,可达内核级别。 - 策略与浏览器生命周期紧密耦合,稳定性高。 |

- 对厂商专业能力要求极高。 |

|

| 策略叠加模型 |

|

- 兼容性好,学习成本低。 - 初始实施成本效益高。 |

|

|

4. 应用与部署考量

企业安全浏览器的成功实施,既取决于产品选型,也同样依赖于战略性部署。

-

• 稳定性与兼容性 -

• 核心挑战: 激进的安全策略(如脚本注入、DOM重写)可能会破坏目标网页或SaaS应用的功能,导致业务中断。 -

• 解决方案: 优先选择基于主流Chromium内核的解决方案,以获得最大的网页标准兼容性。对于需要IE兼容性的遗留内部系统,应选择支持无缝内核切换的方案。在全面推广前,务必在预生产环境中对所有核心业务应用进行彻底测试。 -

• 性能 -

• 核心挑战: 本地策略执行(如实时内容扫描)可能会引入性能开销,减慢页面加载速度并影响用户体验。 -

• 解决方案: 在选型过程中进行严格的性能基准测试。原生增强型浏览器通常在本地性能方面优化得更好。性能监控必须是评估和持续运营的关键部分。 -

• 策略健壮性 -

• 核心挑战: 客户端安全策略(如JavaScript水印)可能会被技术娴熟的用户通过禁用脚本或修改DOM来绕过。 -

• 解决方案: 采用“纵深防御”策略。客户端控制(水印)应由服务器端验证(ZTNA网关)和强大的审计作为后盾。任何试图绕过策略的行为本身都应被记录为可审计事件,从而形成强大的威慑。 -

• 安全管理后台与策略灰度发布 -

• 核心挑战: 一次性向整个组织推出严格的新策略(例如,禁止所有对个人云盘的上传)可能会引发普遍的用户抱怨并中断业务。 -

• 解决方案: 一个成熟的企业安全浏览器解决方案必须提供一个完善的安全管理后台,并支持策略的灰度发布(或金丝雀发布)。这是维持业务稳定性的关键要求。该后台应使管理员能够: -

• 定义精细策略: 基于用户、群组、应用、位置和设备状态创建规则。 -

• 执行分阶段部署: 首先将新的或修改后的策略应用于一个小的、特定的用户子集(例如,IT团队、试点业务部门)。 -

• 监控与验证: 在试点组内收集反馈并监控系统行为,以识别对生产力或应用兼容性的任何负面影响。 -

• 逐步扩大: 一旦验证通过,逐步扩大策略的覆盖范围,直至覆盖所有目标受众。这确保了新控制措施能够平稳、安全地引入。

5. 实践案例

-

• 案例一:某跨国金融机构的数据保护 -

• 痛点: 全球员工需要频繁通过浏览器访问各种金融SaaS平台和CRM系统,面临严格的数据泄露风险(GDPR, CCPA)和内部威胁。 -

• 解决方案: 该机构部署了一款原生增强型安全浏览器。策略包括:在访问包含客户个人身份信息(PII)的系统时,强制开启全屏动态水印;禁止将敏感数据复制到剪贴板或上传到未经授权的网站;并通过SIEM记录核心系统内的所有操作,以进行实时威胁检测。 -

• 案例二:保障某制造企业内部ERP的访问安全 -

• 痛点: 一家制造企业需要为使用公司管理设备和BYOD设备的员工提供对其本地遗留ERP系统的访问权限。主要风险是专有产品配方和敏感财务数据从ERP中泄露。修改遗留ERP应用是不可行的。 -

• 解决方案: 公司强制要求所有ERP访问都必须通过企业安全浏览器。这种方法在无需对ERP系统进行任何修改的情况下提供了立竿见影的价值。 -

• 无缝策略执行: 当用户访问“物料清单”模块时,一个带有其员工ID和时间戳的动态水印会即时呈现在页面上。 -

• 精细化DLP: 浏览器的DLP插件专门识别并阻止了任何从包含化学配方或成本数据的字段中进行的复制/粘贴尝试。 -

• 访问控制: ERP的Web界面的所有打印和截屏功能均被禁用,并且所有访问事件和被阻止的操作都被记录下来以供审计。这展示了浏览器作为关键内部应用的非侵入式安全容器的强大能力。

6. 结论与展望

企业安全浏览器正从一个小众工具演变为现代企业安全架构的标准组成部分。它完美契合了零信任和SASE的核心原则,将安全控制转移到工作实际发生的端点——浏览器。其指导原则清晰明确:安全必须跟随用户和数据,而不应局限于网络。

未来趋势:

-

1. AI驱动的智能防御: 未来的企业安全浏览器将越来越多地使用AI/ML,从静态规则转向动态的、基于风险的自适应策略,例如检测表明账户被盗的异常行为模式。 -

2. 更深度的SaaS应用感知: 安全策略将变得更加精细,能够理解SaaS应用内部操作的上下文。例如,它将能够区分Salesforce中的“查看报告”和“导出报告”,并对每个操作应用不同的控制。 -

3. 平台化融合: 企业安全浏览器将继续与SASE、EDR和CASB平台融合,成为统一数字工作空间的核心安全组件。这将为用户提供一个单一、安全、高效的入口来访问所有应用,最终解决安全与可用性之间的冲突。

参考文献

参考文献 (Reference List)

-

1. 360. (n.d.). 360 企业安全浏览器. 检索于 https://360.net/product-center/Endpoint-Security/browser -

2. Appgate. (n.d.). Why Best-of-Breed Universal ZTNA and Enterprise Browser Solutions Are Leading the Future of Secure Access. Retrieved from https://www.appgate.com/blog/why-best-of-breed-universal-ztna-and-enterprise-browser-solutions-are-leading-the-future-of-secure-access -

3. Browserling. (n.d.). Browser Sandboxing with Browserling. Retrieved from https://www.browserling.com/browser-sandbox -

4. BrowserStack. (n.d.). What is Browser Sandboxing?. Retrieved from https://www.browserstack.com/guide/what-is-browser-sandboxing -

5. Chrome Enterprise. (n.d.). Chrome Enterprise Policy List & Management | Documentation. Retrieved from https://chromeenterprise.google/policies/ -

6. Chrome Enterprise. (n.d.). Your Solution for Secure Enterprise Browsing. Retrieved from https://chromeenterprise.google/solutions/secure-browsing/ -

7. Chrome Enterprise. (n.d.). 您的专属企业安全浏览解决方案. 检索于 https://chromeenterprise.google/intl/zh_cn/solutions/secure-browsing/ -

8. Cisco. (n.d.). Comparison of Client-Based and Browser-Based Zero Trust Access Connections. Retrieved from https://docs.sse.cisco.com/sse-user-guide/docs/comparison-of-client-based-and-browser-based-zero-trust-connections -

9. Cloudflare. (n.d.). Extending Zero Trust to the Internet browser. Retrieved from https://www.cloudflare.com/the-net/zero-trust-browsing/ -

10. Gartner. (n.d.). Best Secure Enterprise Browsers Reviews 2025. Retrieved from https://www.gartner.com/reviews/market/secure-enterprise-browsers -

11. Gartner. (n.d.). Island Enterprise Browser Reviews, Ratings & Features 2025. Retrieved from https://www.gartner.com/reviews/market/data-loss-prevention/vendor/island/product/island-enterprise-browser -

12. Google. (n.d.). Security and privacy policies. Retrieved from https://support.google.com/chrome/a/answer/9036555?hl=en -

13. Google. (n.d.). 开始管理Chrome 浏览器. 检索于 https://support.google.com/chrome/a/answer/188446?hl=zh-hans -

14. Hotjar. (n.d.). User Behavior: How to Track and Analyze it on Your Website. Retrieved from https://www.hotjar.com/blog/user-behavior/ -

15. Island. (n.d.). Island | The Enterprise Browser. Retrieved from https://www.island.io/ -

16. Island. (n.d.). Zero Trust. Retrieved from https://www.island.io/solutions/zero-trust -

17. Userpilot. (n.d.). User Behavior Tracking: Methods and Best Tools. Retrieved from https://userpilot.com/blog/user-behavior-tracking/ -

18. 字节教育. (2021, May 20). 前端水印实现方案. 稀土掘金. 检索于 https://juejin.cn/post/6964357725652254734 -

19. 技术圆桌. (n.d.). 做一个能对标阿里云的前端APM工具(上). 检索于 https://www.v2think.com/apm-tool-1 -

20. 稀土掘金. (n.d.). APM前端监控系统实践. 检索于 https://juejin.cn/post/7282994347988582459 -

21. 李敢敢. (2023, November 8). 关于网页水印的4种实现方法. 知乎. 检索于 https://zhuanlan.zhihu.com/p/617658500